Gilt für: ThreatSync+ NDR

ThreatSync+ NDR nutzt künstliche Intelligenz (KI), um Daten in Bezug auf ein hohes Volumen an Netzwerk-Datenverkehr in Smart Alerts zu konsolidieren. Smart Alerts zeigen an, dass derzeit auf Ihrem Netzwerk ein potenzieller Angriff stattfindet, und leitet die Operatoren an, sich auf aufkommende Bedrohungen zu konzentrieren, die das größte Risiko und die höchste Auswirkung auf die Organisation darstellen.

Die Seite Smart Alerts ist mit einer ThreatSync+ NDR-Lizenz verfügbar. Weitere Informationen finden Sie unter Über ThreatSync+ NDR-Lizenzen.

Wenn ThreatSync+ NDR Bedrohungen für Ihr Netzwerk oder ungewöhnliche Netzwerkaktivität erkennt, benachrichtigen Smart Alerts Sie, damit Sie die Aktivität überprüfen und darauf reagieren können. Smart Alerts erklären die Aktivität, wie sie erkannt wurde und warum sie als Bedrohung angesehen wird.

Bei erstmaliger Erkennung befinden sich Smart Alerts im Status Neu. Wenn ThreatSync+ NDR weitere Aktivitäten im Zusammenhang mit der Warnmeldung erkennt, wechselt der Status des Smart Alerts zu Aktualisiert. Nachdem Sie die Bedrohung überprüft und behoben haben, können Sie den Status des Smart Alerts zu Geschlossen ändern.

Wenn ThreatSync+ NDR einen Smart Alert generiert, wird dies auf der Seite Überwachen > ThreatSync+ > Smart Alerts angezeigt. Sie können auch Benachrichtigungen einrichten, um eine E-Mail zu erhalten, wenn ThreatSync+ NDR Smart Alerts generiert oder aktualisiert. Weitere Informationen finden Sie unter ThreatSync+ Warnmeldungs- und Benachrichtigungsrichtlinien konfigurieren.

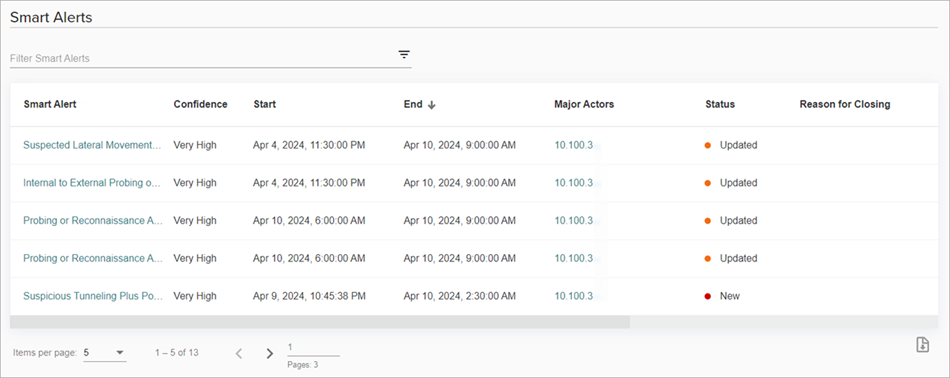

Die Seite Smart Alerts zeigt eine Liste der Smart Alerts und die folgenden Details:

- Smart Alert — Name des Smart Alerts.

- Vertrauen — Zeigt an, wie sicher sich ThreatSync+ NDR ist, dass der Smart Alert eine Bedrohung darstellt. Das Vertrauensniveau kann Sehr niedrig, Niedrig, Mittel, Hoch oder Sehr hoch sein.

- Start — Datum und Uhrzeit des Beginns der Aktivität.

- Ende — Datum und Uhrzeit des Endes der Aktivität.

- Hauptakteure — Name, IP-Adresse oder E-Mail-Adresse des Benutzers oder der Einheit, die mit einem Gerät verbunden sind, das bösartige Aktivitäten ausführen kann. Der Hauptakteur kann das für die Bedrohung verantwortliche Gerät oder das kompromittierte Gerät sein.

- Status — Status des Smart Alerts. Der Status kann Neu, Aktualisiert oder Geschlossen sein.

- Grund für die Schließung — Grund, weshalb der Smart Alert von einem Benutzer geschlossen wurde.

- Geschlossen von — Name des Benutzers, der den Smart Alert geschlossen hat.

- Ähnliche geschlossen — Gibt an, ob der Operator beantragt hat, dass zukünftige ähnliche Smart Alerts automatisch geschlossen werden.

- Kommentare — Zeigt die zum Smart Alert hinzugefügten Kommentare.

Smart Alert-Typen und -Verhaltensweisen

Der Typ des Smart Alerts und ob es sich um eine sehr niedrige, niedrige, mittlere, hohe oder sehr hohe Bedrohung handelt, bestimmen, welche Aktion Sie zum Schutz Ihres Netzwerks ergreifen. Beispielsweise könnten Exfiltrations- oder Command-and-Control-Smart Alerts darauf hinweisen, dass in Ihrem Netzwerk ein Angreifer aktiv ist. Erkundungs- und Ausspähungs-Smart Alerts könnten darauf hinweisen, dass ein neuer Angreifer beginnt, Ihr Netzwerk anzugreifen.

Wir empfehlen Ihnen, zuerst Verhalten anzugehen, das später im Cyberangriffsverlauf eintritt, wie Exfiltration. Dennoch ist es ebenfalls wichtig, die früheren Bedrohungen anzugehen, da ein frühzeitiges Stoppen eines Angreifers der beste Weg ist, um Ihre Organisation zu schützen.

Ein Smart Alert kann mehrere bösartige Verhaltensweisen anzeigen. Beispielsweise ist verdächtiges Tunneling plus Port-Scan eine Kombination von zwei bösartigen Verhaltensweisen: einem horizontalen Port-Scan und einem verdächtigen DNS-Tunnel.

Mögliche Smart Alert-Typen sind:

- Interne zu externe Erkundungs- oder Ausspähungsaktivität

- Verdächtiges Tunneling plus Datenexfiltration

- Verdächtiges DNS-Tunneling plus Port-Scan

- Verdächtiges Tunneling plus Port-Scan

- Verdächtiges Tunneling plus Datenexfiltration

- Erkundungs- oder Ausspähungsaktivität

- Verdacht auf laterale Bewegungsaktivität

Mögliche Smart Alert-Verhaltensweisen sind:

- Verdächtiges Beaconing-Verhalten über Web-Anwendungsschnittstelle

- Horizontaler Port-Scan von intern nach extern

- Vertikaler Port-Scan von intern nach extern

- Peer-to-Peer-Exfiltration

- Horizontaler Port-Scan

- Hohes Volumen, das Netzwerkgrenze überschreitet

- Verdächtiges DNS-Tunneling

- Verdächtiges ICMP-Tunneling

- Großer Fußabdruck kurzlebiger Ports

- Besuch einer böswilligen URL oder Domäne über eine Blocklisten-IP

- Verdächtige RDP-Tunneling-Aktivität

- Verdächtige Aktivität an einem Asset

Um detaillierte Informationen über einen spezifischen Smart Alert anzuzeigen und Hinweise zur Problembehebung zu erhalten, klicken Sie auf den Smart Alert. Weitere Informationen finden Sie unter Smart Alert-Details überprüfen.